23 mayo, 2016

Esta nota fue publicada originalmente en la edición 297 de revista USERS. Podes suscribirte a la versión impresa y/o digital aquí

Por Emiliano Piscitelli

El phishing es muy utilizado para cometer distintos tipos de fraudes y delitos. Si bien su uso data desde hace ya un tiempo, sus técnicas fueron evolucionando, haciendo que sea cada vez más difícil poder identificar estos engaños, causando así un sin fin de perjuicios a sus víctimas. El objetivo de este artículo es echar un poco de luz sobre este tema y concientizar así a los lectores.

10 consejos para prevenir ataques

Hacemos un recorrido por diferentes acciones, actitudes y tácticas que podemos emplear para enfrentar el problema del phishing, gracias a un decálogo recomendado por Panda Security.

1) Aprender a identificar los correos sospechosos.

Existen algunos aspectos que, inequívocamente, identifican a los ataques de phishing a través de correo electrónico.

- Utilizan nombres y adoptan la imagen de empresas reales.

- Llevan como remitente el nombre de la empresa o el de un empleado real de la empresa.

- Incluyen webs que visualmente son iguales a las de empresas reales.

- Como gancho utilizan regalos o la pérdida de la propia cuenta existente.

2) Verificar con la fuente de información de los correos entrantes.

Nuestro banco nunca nos pedirá que le enviemos claves o datos personales por correo. Nunca respondamos a este tipo de preguntas. Y si tenemos una mínima duda, debemos llamar directamente al banco para aclararlo.

3) Nunca entremos a la web de nuestro banco pulsando links incluidos en emails.

No hagamos clic en los hipervínculos o enlaces que se adjunten en el correo, ya que de forma oculta nos podrían dirigir a una web fraudulenta.

Escribamos directamente la dirección URL en el navegador o utilicemos marcadores/favoritos si queremos ir más rápido.

4) Reforzar la seguridad de la computadora.

El sentido común y la prudencia son tan indispensables como mantener nuestro equipo protegido con un buen antivirus que bloquee este tipo de ataques. Además, siempre debemos tener actualizado nuestro sistema operativo y navegadores web.

5) Introduzcamos nuestros datos confidenciales únicamente en webs serguras.

Las webs ‘seguras’ han de empezar por ‘https://’ y debe aparecer en nuestro navegador el icono de un pequeño candado cerrado.

6) Revisar periódicamente nuestras cuentas.

Nunca está de más revisar nuestras cuentas bancarias de forma periódica, para estar al tanto de cualquier irregularidad en las transacciones online.

7) No solo de banca online vive el phishing.

La mayor parte de ataques de phishing van contra entidades bancarias, pero en realidad pueden utilizar cualquier otra web popular del momento como gancho para robar datos personales: Ebay, Facebook, PayPal, etc.

8) El phishing sabe idiomas.

El phishing no conoce fronteras y pueden llegarnos ataques en cualquier idioma. Por norma general están mal escritos o traducidos, así que este puede ser otro indicador de que algo no va bien.

Si nunca entramos a la web en inglés de nuestro banco, ¿por qué ahora debe llegarte un comunicado suyo en este idioma?

9) Ser prudente y no arriesgarse.

La mejor forma de acertar siempre es rechazar de forma sistemática cualquier correo electrónico o comunicado que incida en que facilitemos datos confidenciales.

Eliminemos este tipo de correos y llamemos a nuestra entidad bancaria para aclarar cualquier duda.

10) Informarse sobre la evolución del malware.

Mantenernos al día sobre los últimos ataques de malware, recomendaciones o consejos para evitar cualquier peligro en la red, ya no es una tarea solamente para especialistas. Es parte de la vida digital cotidiana.

El delito y los objetivos

Uno de los medios más utilizados para contactar a las víctimas es el mail. De esta manera se busca engañarlas para que estas crean que están siendo contactadas por una persona o empresa verdadera. Por ejemplo “su banco”, pero en realidad las personas estarán en contacto con el ciberdelincuente. Éste, a través de distintas artimañas, buscará obtener claves de acceso, datos personales, datos de tarjetas de créditos, etc.

Si bien la mayor parte de los objetivos son usuarios de bancos, redes sociales o cuentas de mail, existen otros tipos de phishing donde se juega con los sentimientos y la avaricia, entre otras cosas.

Un caso típico es el del “Príncipe” o “Princesa” de África a quien se le han muerto sus padres, dejándole una herencia millonaria. Pero debido a restricciones de su país este personaje no puede hacerse con el dinero y es allí donde nos solicitan nuestra “ayuda”… y comienza la estafa.

Para poder graficarlo mejor nos gustaría compartir dos casos que hemos estudiado. Uno se trata de un fraude bancario y el otro de la famosa “Donación”.

Caso 1

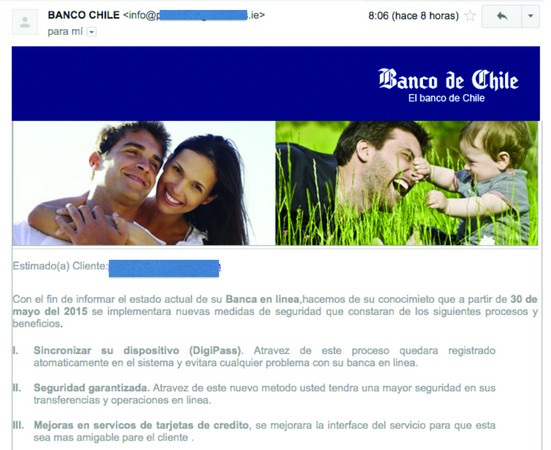

El Banco de Chile

No hace mucho tiempo nos llegó un correo proveniente del “Banco de Chile”, donde nos sugerían mantener la “seguridad” de nuestros datos ingresando al home banking. Para ello se nos ofrecía un link, el cual nos llevaría al sitio “sin escalas”. Una vez allí deberíamos ingresar nuestro usuario y contraseña y luego los datos que nuestro “digipass” (token) nos arrojara.

Este mail nos llamó la atención por dos cuestiones: por un lado no teníamos cuenta en ese banco. Por otro, el mail llegó correctamente a nuestra bandeja de entrada y no a la de spam, como suele suceder en estos casos. Entonces decidimos estudiarlo. Aquí veremos los detalles.

Dominio emisor

Una de las primeras tareas fue investigar cómo un mail de este tipo entró sin problemas a nuestra bandeja de entrada. Para ello chequeamos el dominio del emisor y nos encontramos con que el mail había sido enviado desde una empresa irlandesa, la cual poseía en ese momento una vulnerabilidad en su servidor de correo. Esto había sido aprovechado por el ciberdelincuente para tomar control y así enviar mails desde un dominio válido.

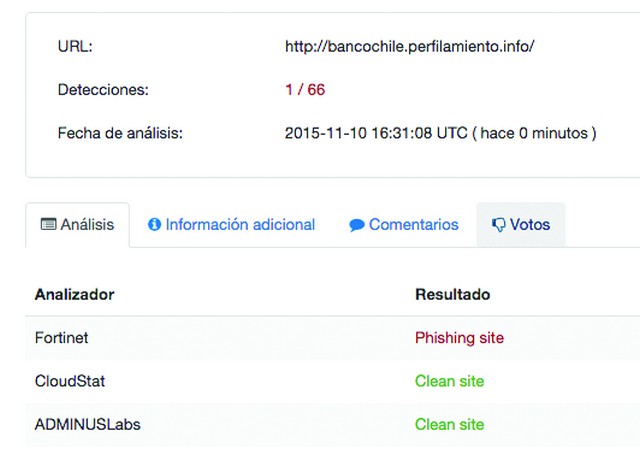

Link al sitio del falso Banco

Verificamos el destino del link donde se nos invitaba a hacer clic. Pudimos observar que nos dirigía a un sitio de otra empresa, más precisamente a un archivo con el nombre xx.php, el cual casi de inmediato nos llevaba a otro dominio en donde se encontraba alojado el sitio falso.

Generalmente los ciberdelincuentes vulneran distintos sitios webs antes de comenzar con su campaña de phishing, para poder alojar allí los sitios falsos y de esta manera dificultar la tarea de identificarlos en caso que se inicie una investigación. Pero al parecer este no era el caso, ya que como detallamos anteriormente el primer dominio donde apuntaba el link no contenía el sitio en falso en sí, sino solo un archivo que nos llevaría a otro dominio.

Fue así que decidimos visitar el primer sitio (donde se encontraba alojado el archivo en cuestión) y pudimos comprobar que había sido vulnerado aprovechando para ello la existencia de un plugin de WordPress llamado MailPoet (wysija-newsletter). Este plugin se encontraba desactualizado y gracias a esto el ciberdelincuente había podido alojar allí su archivo.

Una vez aclarado lo anterior procedimos a visitar el segundo sitio donde sí se encontraba alojado el sitio del falso banco bajo el subdominio “bancodechile”. Pensando que se trataba de otro sitio vulnerado visitamos el dominio y nos encontramos con la sorpresa que no existía ninguna página activa en él. Esto nos indicaba que era muy probable que este dominio hubiera sido adquirido por el ciberdelincuente.

Esta actividad no es muy habitual en este tipo de ataques, ya que para poder registrar un dominio generalmente se requieren distintos tipos de datos, como también abonar con algún medio de pago desde el cual se pueden llegar a obtener datos del registrante.

Revisamos a nombre de quién se encontraba registrado el dominio para poder saber si realmente era como suponíamos. Resultó que eran datos falsos y la empresa registrante otorgaba dominios casi sin requisitos. Todo esto nos confirmaba ni más ni menos que el ciberdelincuente había dado de alta este dominio para alojar allí su sitio falso.

Reacción inmediata del hosting

Algo positivo en todo esto fue que en muy pocas horas el sitio dejó de estar activo, ya que debido a distintas denuncias el hosting que lo alojaba procedió a suspenderlo de forma inmediata y luego a eliminarlo.

Caso 2

La mujer sola

En el spam de una cuenta de correo vimos el mensaje de mujer francesa de 70 años de edad, llamada Marie. Ella nos comentaba que padecía una enfermedad terminal y había decidido donar una suma importante de dinero para realizar beneficencia, pero al no tener familia a quien dejarle esa tarea, nos había seleccionado a nosotros.

A investigar

Pusimos manos a la obra contestándole desde una cuenta de mail con un perfil ficticio que recién habíamos creado, para poder interactuar de esta manera con el ciberdelincuente y dilucidar cuál era su objetivo.

Ella nos comentó que nos había elegido tras haber realizado investigaciones en Internet y parecerle que éramos buenas personas (recordemos que nuestro perfil no tenía más de 24 horas). A esto le agregaba una copia de su pasaporte para que pudiéramos comprobar que realmente no se trataba de un engaño.

Inmediatamente le contestamos poniéndonos a disposición. Horas después nos indicaba que a partir de ese momento deberíamos tratar con su notario para realizar formalmente el acto de donación.

El notario iba a necesitar de nosotros distintos datos y una copia de nuestro documento o pasaporte. Para evitar esto le contestamos que no solíamos enviar la copia de nuestro documento debido a un problema que habíamos tenido anteriormente. Pero que no teníamos problema con el resto de los datos y que quizás le servía nuestro acceso a algo llamado Home Banking, que no sabíamos cómo se usaba (contra Ingeniería Social).

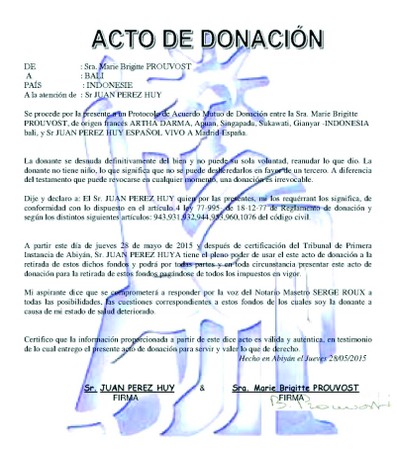

El notario acusó recibo de toda la documentación (parece que no hizo falta el pasaporte), adjuntando un Acto de Donación para que firmemos y se la enviemos. Ya con este paso cumplido solo bastaba el envío de 95 Euros en concepto de honorarios y distintos gastos para que se nos girara el dinero.

Si bien ya se habrán dado cuenta por donde venía el engaño, repasemos algunos puntos importantes:

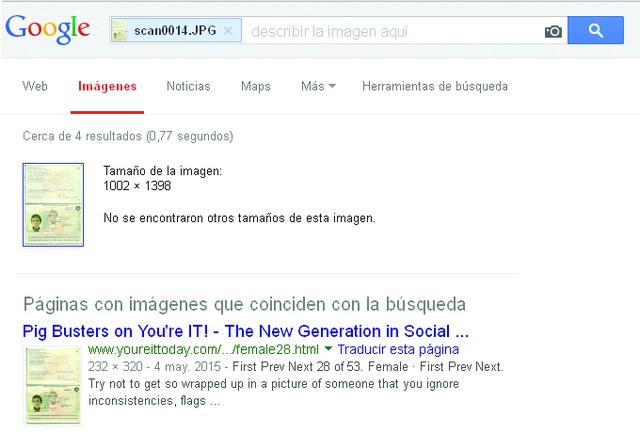

El pasaporte de la Sra. Marie

En cuanto recibimos la copia del pasaporte una de las primeras acciones que realizamos fue la de comprobar si el archivo no contenía algún tipo de malware, ya que sabiendo la procedencia no nos iba a sorprender si así era. Una vez realizado este paso y ya estando seguros que era un archivo “inofensivo” procedimos a realizar una búsqueda por imágenes en Google. Así encontramos un pasaporte de idénticas características pero con otro nombre y apellido.

Acto de Donación

Cuando el “Notario” nos confirmó que estaba todo listo para realizar la transferencia nos adjuntó un archivo PDF con el título “Acto de Donación”, donde podíamos leer claramente cada detalle de la donación que nos estarían por realizar. Como primera medida y tal como lo hicimos con la copia del pasaporte, procedimos a verificar que el archivo no contuviera malware. Una vez seguros de esto pudimos apreciar que la firma de la Sra. Marie había sido copiada y cortada del pasaporte.

Transferencia a través de Western Union

Al pie del mail que contenía el Acto de Donación se nos solicitó dinero (95 Euros) en concepto de honorarios del Secretario, gastos de legalización del Acto de Donación, etc. Este detalle no hubiera levantado tantas sospechas sino no nos hubieran pedido que usemos los servicios de Western Union para realizar este pago. Lo interesante es que el pago debía hacerse a nombre del “contable de su gabinete”, quien seguramente era otra víctima a la cual se la estaba engañando para que hiciese de intermediario y así los delincuentes poder hacerse del efectivo sin dejar registros de sus datos.

¿Que es el Spear Phishing?

Como pudimos apreciar hasta aquí, si bien es muy peligroso caer en este tipo de engaños, el porcentaje de usuarios que lo hace no es muy grande. Pero qué pasaría si ese phishing fuese personalizado y el atacante nos investigara de antemano (gustos, relaciones, datos personales). ¿O si, por ejemplo, el objetivo fuese nuestra empresa y el atacante conociese a nuestros proveedores, clientes y datos sensibles del negocio?

A este tipo de ataque se lo conoce como Spear Phishing. Tal como lo indica la palabra Spear (arpón/lanza), hace una analogía a la pesca con arpón, la cual es dirigida a un objetivo concreto y no a cualquiera que “muerda el anzuelo”, como podría suceder en el phishing tradicional. Estos objetivos pueden ser desde una persona, grupo o hasta incluso una empresa entera.

Este es uno de los ataques más peligrosos para las organizaciones hoy en día, ya que si el atacante se toma su tiempo para realizar un relevamiento exhaustivo de la información y posee habilidades para elaborar un buen ataque, las posibilidades que la o las víctimas sean engañadas aumentan.

Toda la empresa en riesgo

Veamos ahora cómo contando con información y utilizando el Spear Phishing un ciberdelincuente puede tener éxito con su engaño:

En una evaluación de seguridad para una empresa se encontró una impresora a la que se podía ingresar desde cualquier lugar del planeta sin ningún tipo de restricción, porque poseía una dirección IP pública (abierta al mundo). Además, los nombres de usuario y contraseña del administrador que trae por defecto no se habían cambiado. Así quedaban expuestas diferentes tipos de informaciones sobre sus usuarios:

- Nombres y apellidos.

- Nombres de usuarios.

- Documentos que se imprimían junto con su fecha y hora exacta.

- Software y versiones desde donde se enviaban las impresiones.

Cibercriminales en acción

Los datos recolectados sirvieron perfectamente para poder elaborar un Spear Phishing y esto fue lo que sucedió. Como primer paso se identificó a uno de los usuarios que más utilizaban la impresora. Una vez seleccionado, se procedió a estudiar detalladamente los horarios para poder así dar con el momento apropiado en el que se le realizaría el ataque. Luego se identificó un documento en formato PDF que acababa de ser impreso y de esta manera se procedió a crear uno de idénticas descripciones, pero conteniendo dentro un código especialmente preparado para poder tomar el control de su equipo (aprovechando una vulnerabilidad conocida del software que estaba usando).

Así fue que se redactó un mail supuestamente enviado desde el área de soporte de la empresa, donde se le indicaba al usuario que se había detectado malware en su computadora (el PDF que acababa de imprimir) y en pos de actuar proactivamente esto se había corregido. El usuario tenía que eliminar el archivo anterior y descargar el nuevo que se le había adjuntando junto a esta notificación.

Como se podrán imaginar, el usuario accedió sin ningún tipo de restricción a realizar todo lo solicitado y fue así que se pudo tomar el control total de su computadora comprometiendo a toda la empresa.

Las zonas turbias de la Web

La compañía Blue Coat Systems realizó una investigación que muestra las “zonas” o dominios de nivel superior (TLD) que tienen mayor relación con sitios web sospechosos. Uno de los hallazgos clave que presenta el informe es que más del 95 por ciento de los sitios web de 10 TLD diferentes se clasifican como sospechosos y que ese porcentaje llega al 100 por ciento para los TLD de los dos primeros puestos: .zip y .review.

Blue Coat analizó cientos de millones de solicitudes web provenientes de más de 15.000 empresas y 75 millones de usuarios para generar el informe “Las zonas más turbias de la Web”. A los fines de esta investigación, Blue Coat consideró que un dominio es “turbio” si está clasificado en su base de datos como:

- Actividad maliciosa más frecuente: correo no deseado, estafa, sospechoso, software posiblemente no deseado (PUS).

- Actividad maliciosa menos frecuente: Malware, Botnet, Phishing y suplantación de identidad.

Los dominios de la base de datos que no tienen alguna de estas categorías se consideraron “no turbios”.

En los primeros días de Internet la mayoría de los consumidores y las empresas encontraban solo unos pocos TLD estándares, como .com, .net, .edu y .gov, además de algunos dominios de “código de país”, como .fr (Francia) y .jp (Japón). No obstante, desde el año 2013, la cantidad de TLD nuevos creció desmesuradamente.

Hubo una explosión de zonas nuevas en la Web, muchas de las cuales no son ni seguras ni amigables en lo que respecta a seguridad web. Hasta junio de 2015, el conteo de TLD válidos emitidos era de más de mil. A medida que creció la cantidad de TLD también aumentaron las oportunidades para los atacantes.

¿Cómo podemos darnos cuenta?

Si bien no todos los mails de phishing son iguales y en algunos casos pueden resultar difíciles de reconocer, prestando atención a algunos detalles podemos llegar a identificarlos:

- Spam: este tipo de mails generalmente ingresa a la carpeta Spam, por lo que recomendamos estar completamente seguros antes de abrir o restaurar a la bandeja de entrada un correo de esta carpeta.

- Faltas de ortografía: la mayoría de los mails de phishing poseen faltas de ortografía y mala gramática, ya que muchos de ellos son traducidos en forma automática.

- Links falsos: al posicionarse con el puntero del mouse sobre el link (sin hacer clic en él), se podrá observar dónde realmente este nos quiere dirigir. Generalmente esto lo podremos observar en la esquina inferior izquierda del navegador (dependiendo del navegador que estemos utilizando).

- Urgencia: en muchos casos se apela a la “urgencia”. Por ejemplo: “Su cuenta ha sido bloqueada y es necesario el cambio de la misma en forma urgente!”, “Hemos detectado una actividad inusual en su cuenta del Banco y esto requiere de su intervención inmediata”. Este tipo de acciones busca que hagamos clic en el link malicioso cuanto antes, sin siquiera dejarnos pensar.

- Mails sin nombre: en muchos casos podemos apreciar que el envío de phishing (a excepción del Spear Phishing) no es personalizado y no se incluye nuestro nombre. Por ejemplo, se dirigen a nosotros como: “Estimado Sr/Sra”. De esta manera podemos darnos cuenta inmediatamente que estamos en presencia de un tipo de mail fraudulento.

¿Cómo podemos protegernos?

Lo más importante en este punto es usar nuestro sentido común y evitar así entrar en el “juego” que el ciberdelincuente nos propone. De todas maneras existen distintas herramientas y sitios que nos pueden ayudar a prevenir este tipo de ataques, aclararnos el panorama o poder denunciarlos en caso que nos topemos con alguno:

Virustotal: virustotal.com es un sitio que ofrece un servicio gratuito para el análisis de archivos y sitios. Puede comprobar en forma online si un archivo o sitio contiene algún tipo de malware, fue denunciado como phishing, etc.

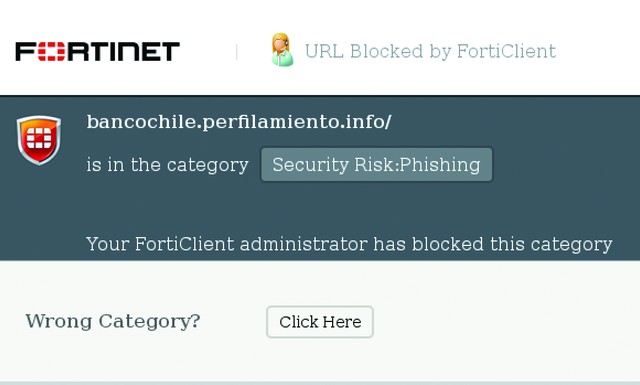

FortiClient: la empresa Fortinet ofrece en forma gratuita este AntiVirus, AntiMalware y WebFiltering, tanto para nuestras computadoras como también para nuestros dispositivos móviles.

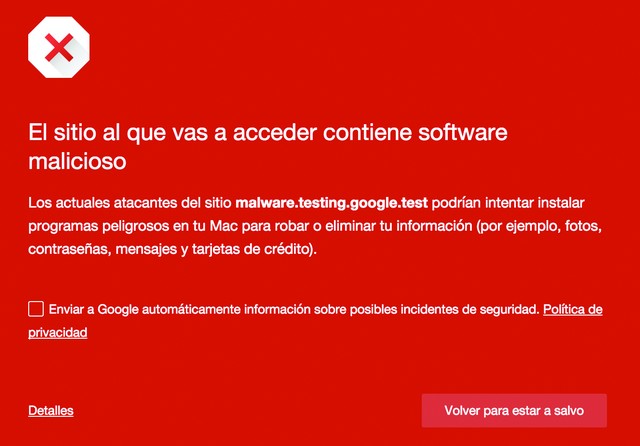

Alertas Google Chrome: ya hace un tiempo que el navegador Google Chrome incorpora en forma nativa la capacidad de alertar en caso de detectar un sitio sospechoso de contener software malicioso o que está siendo utilizado para realizar una suplantación de identidad.

Extensión de Chrome Netcraft: esta extensión para Google Chrome nos ofrece por un lado identificar en forma sencilla toda la información referente al sitio que estemos visitando y por otro una protección contra phishing.

Extensión de Chrome Password Alert: Google ofrece a través de esta extensión ayudarnos y protegernos contra ataques de phishing. Si introducimos nuestras contraseña de Gmail o de Google for Work en sitios diferentes a accounts.google.com, nos llegará una alerta para que estemos al tanto y decidamos si cambiarla o no, dependiendo si ésta ha sido comprometida.

También intenta detectar páginas falsas de inicio de sesión de Google para poder alertarnos en caso que hayamos ingresado en alguna de ellas y así evitar el compromiso de nuestras credenciales.

Denunciar Phishing: el equipo de navegación segura de Google dispone de este sitio para que podamos colaborar a través de la realización de denuncias de los sitios de phishing que encontremos. www.redusers.com/u/55f

Anti-Phishing Working Group: dentro de este sitio podremos encontrar infinidad de documentación referida a este tema, como también excelentes recursos que nos ayudarán a armar nuestras campañas de concientización dentro de nuestras empresas.

Conclusiones

A lo largo de este artículo pudimos apreciar distintas artimañas que los ciberdelincuentes utilizan para poder llevar a cabo sus engaños. Si bien algunas de ellas se realizan aprovechando configuraciones deficientes o vulnerabilidades de software, la mayor parte apunta a explotar vulnerabilidades del sistema operativo más importante y este es al que denominamos como “Human OS”.

Solo a través de la educación y tomando conciencia podemos cecurizar nuestros Sistemas Operativos y así estar cada vez más fuertes para evitar ser víctimas de este tipo de amenazas.